Навигация

Коллегиальности процедуры уничтожения документов, дел и баз данных;

10. Коллегиальности процедуры уничтожения документов, дел и баз данных;

11. Письменного санкционирования полномочным руководителем процедур копирования и тиражирования бумажных и электронных конфиденциальных документов, контроль технологии выполнения этих процедур. Технологическая система обработки и хранения конфиденциальных документов распространяется не только на управленческую (деловую) документацию, но и конструкторские, технологические, научно-технические и другие аналогичные документы, публикации, нормативные материалы и др., хранящиеся в специальных библиотеках, информационных центрах, ведомственных архивах, документированную информацию, записанную на любом типе носителя информации.

Технологические системы обработки и хранения конфиденциальных документов могут быть традиционными, автоматизированными и смешанными (104, с.32). Традиционная (делопроизводственная) система основывается на ручных методах работы человека с документами и является наиболее универсальной. Она надежно, долговременно обеспечивает защиту документированной информации, как в обычных, так и экстремальных ситуациях. В связи с этим стадии защищенного документооборота в большинстве случаев технологически реализуются методами и средствами именно традиционной системы обработки и хранения конфиденциальных документов, а не автоматизированной. Система одинаково эффективно оперирует как традиционными (бумажными), так и документами машиночитаемыми, факсимильными и электронными.

Традиционная технологическая система обработки и хранения конфиденциальных документов лежит в основе широко известного понятия "делопроизводство" или "документационное обеспечение управления" (в его узком, но часто встречающемся в научной литературе понимании как синонима делопроизводства). С другой стороны, делопроизводство часто рассматривается в качестве организационно-правового и технологического инструмента построения ДОУ. Автоматизированная технология (как и традиционная, делопроизводственная) является обеспечивающей и обслуживает конкретные потребности персонала в конфиденциальной информации. Автоматизированная система, обслуживающая работу с конфиденциальными документами, должна в принципе обеспечивать:

1. Сокращение значительного объема рутинной работы с документами и числа технических операций, выполняемых ручными методами;

2. Реализацию возможности для персонала организации (фирмы) работать с электронными документами в режиме безбумажного документооборота;

3. Достаточную гарантию сохранности и целостности информации, регулярного контроля и противодействия попыткам несанкционированного входа в банк данных;

4. Аналитическую работу по определению степени защищенности информации и поиску возможных каналов ее утраты;

5. Единство технологического процесса с режимными требованиями к защите информации (допуск, доступ, регламентация коллегиальности выполнения некоторых процедур, операций и т.п.);

6. Персональную ответственность за сохранность конфиденциальных сведений в машинных массивах и на магнитных носителях вне ЭВМ;

7. Возможность постоянного учета местонахождения традиционного или электронного документа и проверки его наличия и целостности в любое время;

8. Предотвращение перехвата информации из ЭВМ по техническим каналам, наличие надежной охраны помещений, в которых находится вычислительная техника, охрана компьютеров и линий компьютерной связи;

9. Исключение технологической связи единичного компьютера или локальной сети, предназначенных для обработки конфиденциальных документов с сетями, обеспечивающими работу с открытой информацией, исключение использования их линий связи, выходящих за пределы охраняемой зоны (здания, территории) (67, с.61).

В соответствии с этим автоматизированная технологическая система обработки и хранения по сравнению с аналогичными системами, оперирующими общедоступной информацией имеет ряд серьезных принципиальных особенностей:

1. Архитектурно локальная сеть базируется на главном компьютере (сервере) находящемся у ответственного за КИ; автоматизированные рабочие места, рабочие станции сотрудников могу быть увязаны в локальную сеть только по вертикали;

2. В некрупных фирмах конфиденциальная нформация обрабатывается секретарем-референтом на единичном защищенном компьютере, не имеющем выхода в какую-либо локальную сеть;

3. Обязательное наличие иерархической и утвержденной первым руководителем организации (фирмы) системы разграничения доступа к информации, хранящейся как в машинных массивах, так и на магнитных носителях вне ЭВМ; охват системой разграничения доступа всех категорий персонала;

4. Закрепление за каждым пользователем строго определенного состава массивов электронной информации и магнитных носителей; исключение возможности для пользователя "покопаться" в базе данных системы;

5. Автоматизированное выполнение пользователями операций справочного и поискового обслуживания, составления и иногда изготовления документов, контроля исполнения документов, работы с электронными документами, факсами и электронными аналогами бумажных документов;

6. Сохранение информационной базы учетной функции (в правовом понимании, а также как элемента формирования страхового массива информации) и функции персональной ответственности за традиционной технологической системой с использованием учетных карточек и иных форм (описей), изготовляемых не вручную, а автоматически - на принтере ПЭВМ; автоматическая допечатка в указанные формы изменений и дополнений при движении документов;

7. Обязательный учет конфиденциальных электронных документов, находящихся на всех магнитных носителях и в машинных массивах, постоянная проверка реального наличия этих документов на носителях и в массивах, их целостности, комплектности и отсутствия несанкционированных копий;

8. Необходимость исключения технической возможности копирования информации, содержащейся в компьютере (рабочей станции) пользователя, на другие магнитные носители и работы компьютера в комплекте с принтером (изъятие из ЭВМ дисководов и т.п.);

9. Жесткое соблюдение персоналом правил работы с конфиденциальной электронной информацией, в частности, правила, что все операции с информацией в компьютере должны быть письменно санкционированы полномочным должностным лицом и протоколироваться в машинном журнале; протоколы подлежат регулярному контролю и анализу руководством организации (фирмы);

10. Изъятие конфиденциальной информации из базы данных компьютера (рабочей станции) по окончании работы с ней (например, в конце рабочего дня, при длительных перерывах в работе и т.п.) и перенос информации на дискеты, подлежащие сдаче в службу конфиденциальной документации (63, с.126).

Рассмотрение и исполнение электронных конфиденциальных документов и электронных аналогов бумажных документов разрешается только при наличии сертифицированной системы защиты компьютеров и локальной сети, включающей комплекс программно-аппаратных, криптографических и технических мер защиты базы данных, компьютеров и линий связи. Помещения, в которых конфиденциальная информация обрабатывается на ПК, должны иметь защиту от технических средств промышленного шпионажа, надежную круглосуточную охрану и пропускной режим. Кроме того, следует учитывать, что при автоматизированной обработке объективно резко увеличивается количество носителей (источников), содержащих конфиденциальные сведения: традиционный бумажный документ, разнообразные машинограммы карточек, описей документов, многочисленные записи информации на магнитных носителях и визуальная информация на экране дисплея. Недостатком обработки информации на ПК является также необходимость постоянного дублирования информации на нескольких носителях с целью исключения опасности ее утраты или искажения по техническими причинам. Указанные выше особенности усложняют систему, но без их соблюдения нельзя гарантировать сохранность конфиденциальной информации, эффективность защиты информационных массивов в ЭВМ от несанкционированного доступа, разрушения, копирования и подмены. Безопасность информации в ЭВМ и локальной сети требует эффективной взаимосвязи машинной и внемашинной защиты конфиденциальных сведений. В связи с этим, важное актуальное значение имеет защита технических носителей конфиденциальной информации (машиночитаемых документов) на внемашинных стадиях их учета, обработки и хранения. Именно на этих стадиях особенно велика вероятность утраты машиночитаемого документа. Подобная проблема несущественна для носителей, содержащих открытую информацию. В основе обеспечения сохранности носителей электронных конфиденциальных документов, находящихся вне машины, в настоящее время эффективно используются зарекомендовавшие себя принципы и методы обеспечения безопасности документов в традиционной технологической системе (77, с.58).

Таким образом, в настоящее время наиболее широко используют смешанную технологическую систему обработки и хранения конфиденциальных документов, совмещающую традиционную и автоматизированную технологии. Выборочно автоматизируются: справочная и поисковая работа по бумажным документам, процедура составления и изготовления документов и учетных форм, контроль исполнения, сервисные задачи. Остальные стадии и процедуры выполняются в русле традиционной, делопроизводственной технологии (распределение бумажных документов, их рассмотрение, исполнение, оперативное и архивное хранение документов). В силу специфики обрабатываемых сведений о документах и самих документов автоматизированные системы делопроизводственной ориентации имеют в большинстве случаев информационно-справочный характер.

Недостаток смешанной технологии состоит в неполном использовании преимуществ и функциональных возможностей компьютерной технологии, что порождает сохранение рутинных делопроизводственных операций и не совершенствует документооборот.

Операции по обработке и хранению конфиденциальных документов организации (фирмы) должны базироваться на устоявшихся основополагающих принципах, предполагающих использование специализированных методов защиты документопотоков и применения автономной эффективной технологической системы обработки и хранения документов. Только в этом случае можно в определенной степени гарантировать сохранность носителя и самой конфиденциальной информации, обеспечить безопасность интеллектуальной собственности организации (фирмы).

Глава 3. Защита информации ограниченного доступа в ОАО "ЧЗПСН - Профнастил" 3.1 Характеристика ОАО "ЧЗПСН - Профнастил"

Полное официальное наименование предприятия - открытое акционерное общество "Челябинский завод профилированного стального настила". Сокращенное наименование предприятия ОАО "ЧЗПСН - Профнастил".

Местонахождение предприятия - Российская Федерация, г. Челябинск, ул. Валдайская, 7.

Предприятие относится к строительной отрасли. В связи со сложным экономическим положением, было образовано ЗАО "Челябинский профнастил", которое работает с ОАО на условиях толлинга, т.е. закупает сырьё и на давальческих условиях передаёт его в ОАО, потом реализует продукцию.

Численность производственно-промышленного персонала по состоянию на начало 2007-го года - 635 человек.

Предприятие образовано 4-го февраля 1974 года. В сентябре 1993 года преобразовано в акционерное общество открытого типа с уставным капиталом 83 745 рублей, разделенным на 837 450 обыкновенных акций, имеющих одинаковую номинальную стоимость 0,1 рубля. В июле 1998 года предприятие перерегистрировано в открытое акционерное общество.

Общее количество акционеров компании по состоянию на 28.02.2007 г. составляет 371, из которых: - 2 юридических лица, обладающих в общей сложности около 18% акций предприятия;

Похожие работы

... угрожая ему уголовной ответственностью, суд не вправе [40]. Аналогичную точку зрения высказывает и М. К. Треушников [41]. Таким образом, регулирование порядка получения и использования конфиденциальной информации в гражданском процессе характеризуется неразработанностью. Между нормативными актами существуют значительные коллизии, которые связаны с тем, что объективно возникает противоречие между ...

... мероприятий и проведение самого совещания. Этот сотрудник информирует секретаря-референта о ходе подготовки совещания или переговоров. Полученная информация вносится секретарем-референтом в учетную карточку. В процессе подготовки конфиденциального совещания составляются программа проведения совещания, повестка дня, информационные материалы, проекты решений и список участников совещания по ...

... FireWall’ов; · Использование антивирусов. Материально-вещественные каналы утечки информации К материально-вещественному каналу утечки информации относится относится снятие информации непосредственно с носителя информации. Методы съема информации: · несанкционированное размножение, копирования или хищения носителей информации; · Визуальный съем информации с дисплея или документов; · ...

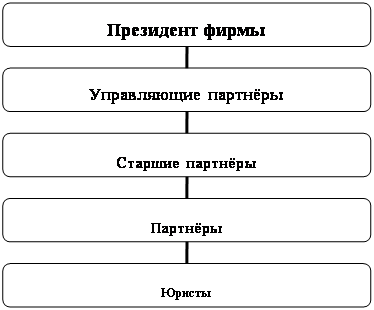

... , ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде. 4.3. Факторы, влияющие на защиту информации в адвокатской конторе Внешние факторы: · деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»; · деятельность правоохранительных органов ...

0 комментариев